Вы можете интегрировать GravityZone с Splunk, используя API GravityZone и сборщик событий HTTP Splunk. С помощью этой службы вы можете отправлять данные из GravityZone Control Center напрямую в Splunk Enterprise или Splunk Cloud.

Для интеграции GravityZone со Splunk вам необходимо иметь под рукой:

1. Учетные данные для вашей учетной записи GravityZone Cloud.

2. Учетные данные для вашей учетной записи Splunk (облачной или локальной).

При желании вы можете использовать сценарий для автоматического включения интеграции.

Чтобы приложение Bitdefender Splunk могло сопоставить данные, поступающие из GravityZone, необходимо установить Bitdefender Splunk Add-on.

Чтобы использовать интеграцию GravityZone со Splunk, вам необходимо:

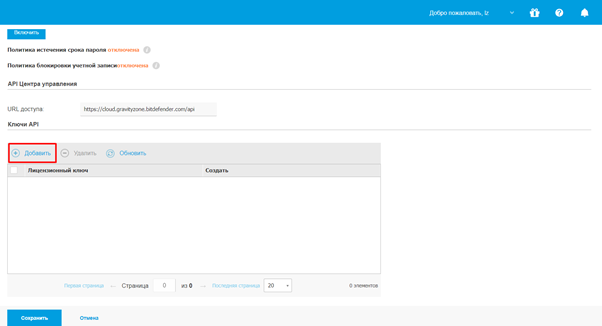

1. Включить API отправки событий в Центре управления GravityZone.

2. Включить новый токен для сборщика событий HTTP в Splunk.

3. Включить интеграцию Splunk.

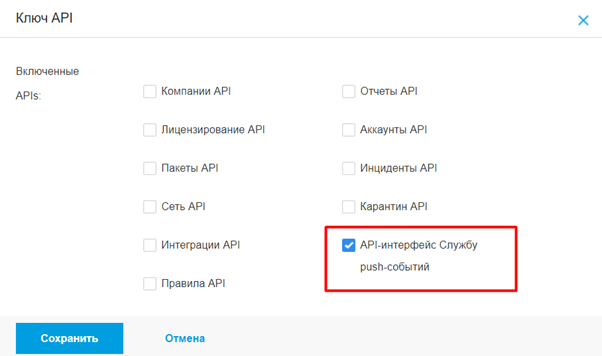

Установите флажок «API-интерфейс Службы push-событий» и нажмите кнопку «Сохранить».

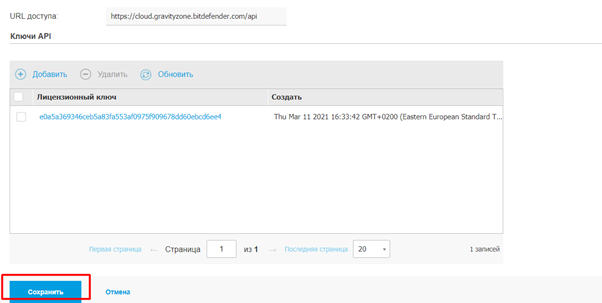

Новый ключ появится в таблице ключей API. Нажмите кнопку «Сохранить».

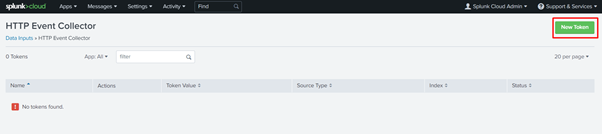

2. Включение нового токена для сборщика событий HTTP в Splunk.

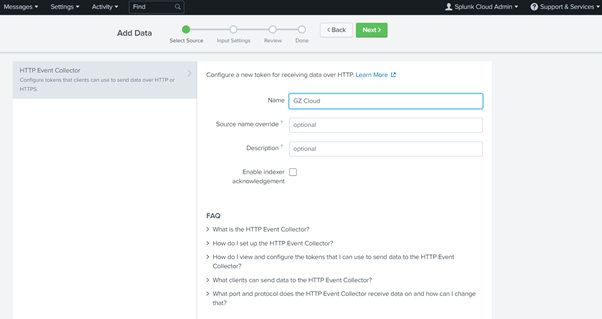

Войдите в Splunk. Перейдите в Settings > Data Inputs > HTTP Event Colector. Нажмите New Token.

На экране «Add Data» заполните поле «Name», как показано на изображении ниже, и нажмите «Next».

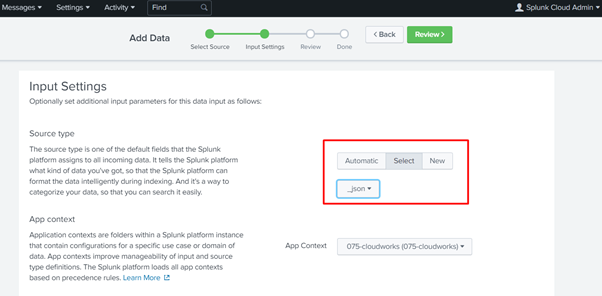

В качестве типа источника (Source type) нажмите Select и выберите _json.

При использовании приложения Bitdefender Splunk после установки Splunk Bitdefender Add-on нажмите Select и выберите bitdefender:gz в качестве источника.

В Index выберите индекс по умолчанию или создайте новый. События, полученные сборщиком событий HTTP, будут вставлены в выбранный индекс.

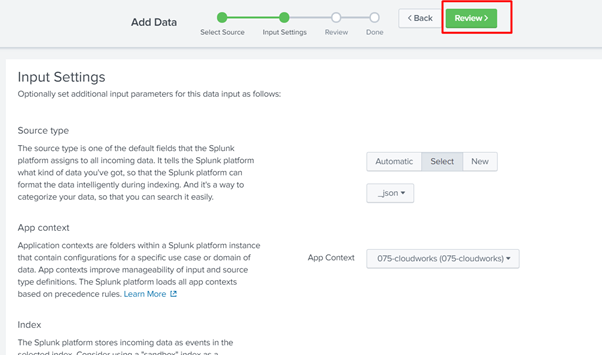

Нажмите Review. Проверьте введенные данные и нажмите Submit.

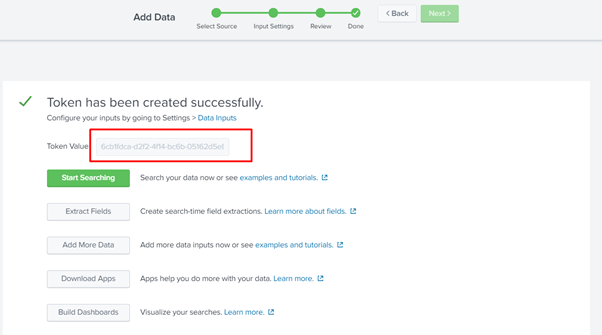

Токен успешно создан. Скопируйте значение токена и сохраните его. Он понадобится вам позже, чтобы включить интеграцию.

Перейдите в Settings > Data Inputs > HTTP Event Collector и убедитесь что статус Enabled.

3. Включение интеграции Splunk

После того, как вы создали ключ службы отправки событий в GravityZone Control Center и включили сборщик событий HTTP в Splunk, вам необходимо включить интеграцию. Это означает, что вам нужно начать отправку событий из GravityZone в Splunk.

Включение интеграции Splunk вручную:

Чтобы включить интеграцию с Splunk, вы должны настроить параметры службы отправки событий из эмулятора терминала в Linux (или Mac). Эти настройки относятся к:

Пример:

• URL-адрес API GravityZone. Вы найдете его в Моя учетная запись> API Центра Управления, и он должен быть похож на https://cloudgz.gravityzone.bitdefender.com/api.

• Заголовок авторизации ключа API, созданного в GravityZone. Значение заголовка — это базовый код base64encode. Чтобы получить заголовок авторизации, запустите команду echo, за которой следует ключ API с двоеточием («:»).

• > echo –n ‘604821e87e4c7de3aa15d0e6a97f5ab362281dbf0763746671da2caf4b5cccd1:’ | base64 –w 0

Результат должен быть примерно таким:

NjA0ODIxZTg3ZTRjN2RlM2FhMTVkMGU2YTk3ZjVhYjM2MjI4MWRiZjA3NjM3NDY2NzFkYTJjYWY0YjVjY2NkMTo=

• Splunk URL. Вы найдете его на своей платформе Splunk Cloud, и он должен быть примерно таким: https://prd-p-xlpxkqpw84k2.cloud.splunk.com. Если вы используете Splunk локально, URL-адрес уже существует.

• Токен сборщика событий HTTP.

Получив указанные выше данные, запустите эту команду (параметры, которые необходимо изменить, подчеркнуты):

curl -k -X POST

https://cloudgz.gravityzone.bitdefender.com/api/v1.0/jsonrpc/push

-H ‘authorization:

Basic NjA0ODIxZTg3ZTRjN2RlM2FhMTVkMGU2YTk3ZjVhYjM2MjI4MWRiZjA3NjM3NDY2NzFkYTJjYWY0YjVjY2NkMTo=’

-H ‘cache-control: no-cache’

-H ‘content-type: application/json’

-d ‘{«params»: {«status»: 1, «serviceType»: «splunk», «serviceSettings»: {«url»: «https://input-prd-p-r2rmnllpzv4n.cloud.splunk.com:8088/services/collector», «requireValidSslCertificate»: false, «splunkAuthorization»: «Splunk EA900DEB-22C8-402B-A7F9-A926C1633E7A»}, «subscribeToEventTypes»: {«modules»: true, «sva»: true, «registration»: true, «supa-update-status»: true, «av»: true, «aph»: true, «fw»: true, «avc»: true, «uc»: true, «dp»: true, «sva-load»: true, «task-status»: true, «exchange-malware»: true, «network-sandboxing»: true, «adcloud»: true, «exchange-user-credentials»: true}}, «jsonrpc»: «2.0», «method»: «setPushEventSettings», «id»: «1»}’

Результат должен быть похож на:

{«id»:»1″,»jsonrpc»:»2.0″,»result»:true}

GravityZone начинает отправлять события в Splunk после перезагрузки настроек службы отправки событий. Это происходит каждые 10 минут.

Чтобы сразу начать отправку событий, запустите эту команду (параметры, которые вам нужно изменить, подчеркнуты):

> curl -k -X POST

https://cloudgz.gravityzone.bitdefender.com/api/v1.0/jsonrpc/push

-H ‘authorization: Basic R2U5SENZcWRVN2pJRFI5MHdOMGVFMXpiQjVTbmM1SE46’

-H ‘cache-control: no-cache’

-H ‘content-type: application/json’

-d ‘{«params»: {}, «jsonrpc»: «2.0», «method»: «getPushEventSettings», «id»: «2»}’

Протестируйте интеграцию Splunk

Чтобы протестировать интеграцию, запустите эту команду (параметры, которые необходимо изменить, подчеркнуты):

> curl -k -X POST

https://cloudgz.gravityzone.bitdefender.com/api/v1.0/jsonrpc/push

-H ‘authorization: Basic R2U5SENZcWRVN2pJRFI5MHdOMGVFMXpiQjVTbmM1SE46’

-H ‘cache-control: no-cache’

-H ‘content-type: application/json’

-d ‘{«params»: {«eventType»: «av»}, «jsonrpc»: «2.0», «method»: «sendTestPushEvent», «id»: «3»}’

Включение интеграции Splunk скриптом

Вы также можете начать отправку событий из GravityZone в Splunk, запустив скрипт, созданный Bitdefender. Вы можете сделать это в эмуляторе терминала на Linux или Mac.

1. Скачайте скрипт тут.

2. Сделайте скрипт исполняемым, выполнив команду:

chmod +x bdpusheventconfig.sh

3. Запускаем скрипт командой:

./bdpusheventconfig.sh -g [console_url] -k [api_key] -t [service_type] -u [service_url] -a [splunk_auth_token] -v -c [events]

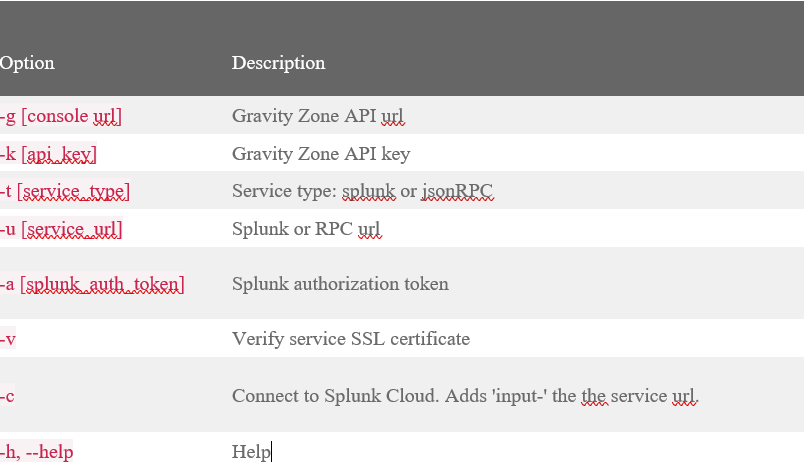

Скрипт включает следующие параметры:

Эти параметры аналогичны тем, которые используются при включении интеграции вручную.

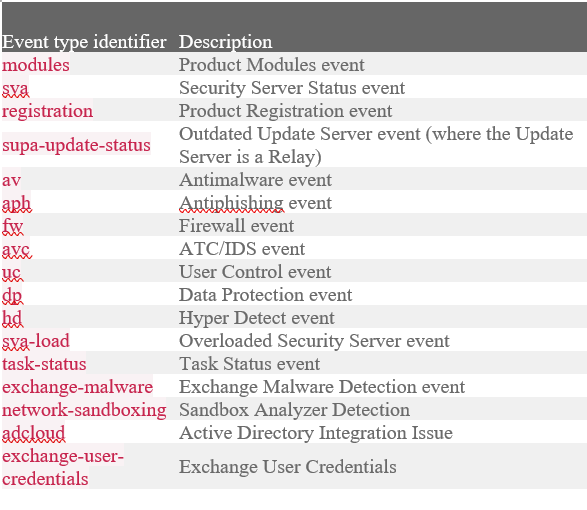

Список [events] относится к одному или нескольким событиям, разделенным пробелами, которые должны быть отправлены из GravityZone в Splunk. Эти события описаны в таблице ниже:

Чтобы подписаться на все события, используйте значение all или укажите каждое из них. Если список событий пуст (типы событий не указаны), интеграция отключена.

Примеры:

Включите интеграцию Splunk

./bdpusheventconfig.sh -g https://gz.example.com/api/v1.0/jsonrpc/push -k abcdefghijklmnopqrstuvwxyz123456 -t splunk -u https://splunk.example.com -a 11111111-2222-3333-4444-555555555555 -c modules sva registration supa-update-status av aph fw avc uc dp sva-load task-status exchange-malware network-sandboxing adcloud exchange-user-credentials

./bdpusheventconfig.sh -g https://gz.example.com/api/v1.0/jsonrpc/push -k abcdefghijklmnopqrstuvwxyz123456 -t splunk -u https://splunk.example.com -a 11111111-2222-3333-4444-555555555555 -c all

Настройка службы json RPC

./bdpusheventconfig.sh -g https://gz.example.com/api/v1.0/jsonrpc/push -k abcdefghijklmnopqrstuvwxyz123456 -t jsonRPC -u https://rpc.example.com modules sva registration supa-update-status av aph fw avc uc dp sva-load task-status exchange-malware network-sandboxing adcloud exchange-user-credentials

Отключить интеграцию Splunk

./bdpusheventconfig.sh -g https://gz.example.com/api/v1.0/jsonrpc/push -k abcdefghijklmnopqrstuvwxyz123456 -t splunk -u https://splunk.example.com -a 11111111-2222-3333-4444-555555555555 –c

Для звернення до технічної підтримки:

Встановіть TeamViewer для віддаленого підключення фахівця технічної підтримки першого рівня

ЗавантажитиНапишіть в технічну підтримку

Виникли запитання?

Введіть Ваші дані і опишіть проблему в формі нижче

Bitdefender Україна

Вулиця Казимира Малевича, 86Л, Київ, 03150